Best analytics service

Add your telegram channel for

- get advanced analytics

- get more advertisers

- find out the gender of subscriber

38 452-12

المُشتركون

~8 573

المشاهدات لكل منشور

~4

المنشورات في اليوم

25.51%

ERR

تقييم تيليجرام العام

عالميًا

27 624المكان

من 78 777

في, روسيا

3 783المكان

من 8 625

في الفئة

566المكان

من 1 396

أرشيف المنشورات

تم النّسخ!

Исследователи из Лаборатории Касперского не на шутку продолжают бомбить новыми исследованиями, на этот раз повествуя о новом трояне для Windows названием Unicorn.

В начале сентября ресерчерам ЛК удалось задетектить вредоносную рассылку, нацеленную на кражу конфиденциальных данных.

Атаке подверглись российские энергетические компании и промышленные предприятия, а также поставщики и разработчики электронных компонентов.

Как правило, в подобного рода атаках вредоносные ПО самоликвидируются сразу после кражи, однако в данном случае этого не произошло.

Вредоносное ПО распространяется в виде почтовых вложений или файлов на Яндекс Диске через ссылку в письме.

Рассылаемый таким образом файл представляет собой RAR-архив, внутри которого содержится файл с двойным расширением PDF + LNK.

Вредоносный ярлык содержит команду на запуск приложения mshta, которое скачивает и выполняет файл HTML Application (HTA).

Для маскировки трафика URL-адрес, с которого скачивается вредоносный HTA, оканчивается на .pdf.

При запуске HTA выполняется вредоносный VBS-скрипт, который создает на диске два скрипта: update.vbs и upgrade.vbs, а также после этого - ключи на автозапуск этих скриптов в реестре.

Дополнительно с использованием schtasks.exe в планировщике создаются две задачи для запуска этих же скриптов.

Наконец, в реестре, в ветке HKCU\Software\ReaItek\Audio\ создаются дополнительные ключи: CID_SZ,GFI_SZ,IFE_SZ,AFI_SZ,SFP_SZ,UEC_SZ,UFP_SZ,UFS_SZ,SCP_SZ,EUP_SZ, в которых в зашифрованном виде содержится вредоносный VBS-код.

Созданные на диске скрипты (update.vbs и upgrade.vbs) при запуске вычитывают значения ключей из ветки HKCU\Software\ReaItek\Audio\, расшифровывают и выполняют их.

При запуске update.vbs расшифрованные им фрагменты скрипта создают папку %USERPROFILE%\AppData\Local\ReaItek, в которую затем копируют файлы из домашнего каталога пользователя.

Троянца интересуют файлы размером менее 50 МБ с расширениями txt, pdf, doc, docx, xls, xlsx, png, rtf, jpg, zip и rar.

Кроме того, туда же копируется содержимое из %USERPROFILE%\AppData\Roaming\Telegram Desktop\tdata.

Информацию о скопированных файлах и дате их последней модификации скрипт сохраняет в текстовый файл iids.txt и постоянно сверяется с ним, чтобы при каждом запуске копировать только новые или измененные документы.

Upgrade.vbs при помощи расшифрованного кода из реестра отправляет на сайт злоумышленников скопированные файлы, сверяя каждый раз при перезапуске информацию об отправленных данных, которая записывается в файл oids.txt.

Оба скрипта после кражи остаются в системе и при перезапуске копируют и выгружают на сервер злоумышленников новые или изменненные файлы.

Таким образом, вместо того чтобы один раз украсть данные и замести следы своего присутствия, Unicorn продолжает процедуру каждый раз, вероятно, до тех пор, пока ее не обнаружат.

Связей с известными группировками не прослеживается.

Индикаторы компрометации - в отчете Лаборатории Касперского.

عرض المزيد ...

Unicorn: новые шпионские скрипты крадут данные российских компаний

Ранее неизвестные вредоносные скрипты Trojan-Spy.VBS.Unicorn атакуют российские энергетические компании, заводы, поставщиков и разработчиков электроники, закрепляются в системе и крадут данные.

6 937

71

تم النّسخ!

По всей видимости, Microsoft передала эстафетную палочку инженерам Apple в гонке кривых обновлений.

На днях Apple отозвала iPadOS 18, выпущенную на неделе после того, как обновление привело к выходу из строя iPad на базе чипов M4.

Судя по всему, отмена произошла после жалоб некоторых владельцев iPad Pro, которые обнаружили, что обновление привело к неисправностям их устройств.

Как сообщают на Reddit, некоторые из владельцев iPad Pro столкнулись со сбоем уже в процессе установки, после чего iPad перестал включаться и потребовалась полная замена.

Причем не у всех пользователей M4 iPad Pro возникли проблемы с установкой обновления, что могло быть связано с промежуточной установкой iOS 17.7 перед инсталляцией iOS 18.

Как сообщает сама Apple, ей пришлось временно удалить обновление iPadOS 18 для моделей M4 iPad Pro, компания работает над решением проблемы, затрагивающей ограниченное количество устройств.

Обновленная прошивка появится как только, так сразу.

عرض المزيد ...

Apple Pulls iPadOS 18 for M4 iPad Pro After Bricking Complaints [Updated]

Apple stopped signing the iPadOS 18 update for the M4 iPad Pro models, which means the new software is no longer available to be downloaded and...

5 748

19

تم النّسخ!

📰 The Privacy, Security, & OSINT Magazine.

• Хорошие новости: в блоге Майкла Баззеля появился новый выпуск журнала "UNREDACTED Magazine", который содержит в себе очень много актуального материала для OSINT и ИБ специалистов.

• Для тех кто не знаком с автором, Майкл является знаковой фигурой в сфере #OSINT, работал в правительстве США и ФБР, его приглашали в качестве технического эксперта в сериал «Мистер Робот», который считают достойным с точки зрения достоверности.

➡ Скачать | Читать журнал: https://inteltechniques.com

• Предыдущие выпуски: https://inteltechniques.com/magazine.html

S.E. ▪️ infosec.work ▪️ VT

عرض المزيد ...

5 208

31

تم النّسخ!

Журналисты Bloomberg установили отправителя рекордного к настоящему времени выкупа, который был перечислен банде вымогателей Dark Angels.

75 миллионов долларов пришлось заплатить фармацевтическому гиганту Cencora, который столкнулся с масштабным ransomware-инцидентом в начале этого года.

Cencora, компания из Коншохокена, штат Пенсильвания, имеет рыночную капитализацию около $46 млрд и получила $262 млрд дохода в прошлом финансовом году.

Ранее она была известна как AmerisourceBergen.

Согласно официальным данным, Cencora узнала, что данные были украдены в феврале.

При этом изначально банда запросила 150 миллионов долларов, обещая предоставить ключ дешифрования и удалить данные, украденные из сети компании.

Сообщения о выкупе в размере 75 миллионов долларов впервые появились в июле, когда Zscaler и Chainalysis заявили, что хакерская группа Dark Angels получила огромный платеж, не назвав при этом личность жертвы.

Позже инсайдеры подтвердили, что оплата за взлом Cencora была произведена тремя платежами в биткоинах в марте.

Тогда Cencora заверила SEC, что инцидент не повлияет ни на финансовое положение компании, ни на ее операции каким-либо существенным образом. А также, что нет никаких доказательств того, что какая-либо украденная информация «была или будет публично раскрыта».

После вышедшей статьи Bloomberg, представитель Cencora отказался комментировать «слухи или домыслы», добавив, что придерживается общедоступной информации и указав на квартальный отчет за июнь, в котором были указаны расходы, связанные с инцидентом.

Тем не менее, акции Cencora упали на 3,1% до сессионного минимума в $227,20 после сообщения Bloomberg о выплате выкупа, а котировки Dark Angels в киберподполье выросли, очевидно, до рекордного максимума.

По данным Chainalysis, ожидается, что общая сумма выкупов в 2024 году превзойдет рекордный $1 млрд, который, по ее словам, был выплачен в прошлом году.

Однако по данным SecAtor, это значение можно увеличить вдвое (или даже трое), если вспомнить, как после взлома инфраструктуры ФРС США вдруг оказалось на момент срабатывая таймера утечки, что хакеры на самом деле препарировали небольшой коммерческий банк.

Так что текущие рекордные 75m, в парадигме инцидента ФРС - это 75m с еще одним нулем на конце, а реальная картина куда серьезнее.

عرض المزيد ...

Gang Got $75 Million for Cencora Hack in Largest Known Ransom

The hackers behind a cyberattack against the drug distributor Cencora Inc. received a total of $75 million, the largest known cyber extortion payment ever made, according to people familiar with the matter.

5 336

28

تم النّسخ!

Исследователи GreyNoise сообщают о необъяснимой активности, которую наблюдается с начала 2020 года.

Компания называет ее шумовыми волнами и еще не определила ее происхождение и цель.

Причем Noise Storms в основном состоят из пакетов ICMP и пакетов TCP на порт 443 (HTTPS), исходящих с миллионов поддельных IP-адресов из различных источников, таких как QQ, WeChat и WePay.

Любопытным аспектом является наличие встроенной ASCII-строки «LOVE» в сгенерированных пакетах ICMP, что добавляет дополнительные предположения относительно их назначения и делает случай более интересным.

Большая часть поддельного трафика создается так, чтобы выглядеть как исходящий из Бразилии, но GreyNoise утверждает, что обнаружила некоторые связи с некоторыми китайскими социальными платформами.

Noise Storms при этом генерируют огромный трафик в адрес определенных интернет-провайдеров, таких как Cogent, Lumen и Hurricane Electric, но обходят стороной других, в первую очередь Amazon Web Services (AWS).

Значения TTL, определяющие, как долго пакет остается в сети, устанавливаются в диапазоне от 120 до 200, чтобы имитировать реалистичные сетевые переходы.

В целом форма и характеристики этих шумовых волн указывают на преднамеренные усилия со стороны осведомленного актора, нежели крупномасштабный побочный эффект неправильной конфигурации.

У компании есть разные теории относительно происходящего, такие как неправильно настроенные маршрутизаторы, сложные серверы C2 или попытки проведения сложных DDoS-атак.

GreyNoise решила раскрыть свои наблюдения публике в надежде на помощь со стороны сообщества в разгадке явления и выяснения истинных причин шумовых бурь, опубликовав на GitHub перехваченные пакеты PCAP для двух недавних волн.

عرض المزيد ...

GreyNoise Reveals New Internet Noise Storm: Secret Messages and the China Connection | GreyNoise Blog

GreyNoise reveals mysterious Noise Storms, spoofed traffic events linked to covert communications and China. Learn how these disruptions impact global networks and what security leaders can do to stay prepared.

7 021

51

تم النّسخ!

🔐 Кибербез в одной папке

В продолжение выпусков подкаста «Богатырёва о цифре» с Positive Technologies и BI.ZONE собрала папку с Telegram-каналами о кибербезопасности.

Аналитика и полезные советы по защите от киберугроз, а также самые актуальные новости из мира ИБ. Если вы, как и я, заботитесь о сохранности своих данных и безопасности в Сети, эта подборка поможет вам 😉

Добавляйте к себе папку и делить с друзьями и коллегами

5 783

42

تم النّسخ!

Тем временем американские силовики вновь наносят виртуальный удар, на этот раз по ботнету Raptor Train, за которым стоит китайская группа кибершпионажа Flax Typhoon (Ethereal Panda или RedJuliett).

Но хакеры без боя не сдались, предпринимали попытки ответных ударов, задействовав весь DDoS-ресурс в отношении на операционной инфраструктуры нападавших для защиты своих активов, но потерпели фиаско.

Пока титаны бились, оказывавшие техподдержку силовикам исследователи Black Lotus Labs из Lumen Technologies выкатили отчет в отношении Raptor Train и его операторов из APT Flax Typhoon, за которой, по данным спецслужб, стоит китайская компания Integrity Technology Group.

Предполагается, что сложный ботнет начал функционировать по крайней мере с мая 2020 года, на пике развития в июне 2023 года ботнет насчитывал более 60 000 устройств.

За последние четыре года ботнет Raptor Train смог захватить почти 260 000 маршрутизаторов SOHO, устройств NVR/DVR, серверов сетевых хранилищ (NAS) и IP-камер.

В общей сложности было обнаружено более 1,2 миллиона записей об устройствах-ботах в базе данных MySQL ботнета.

Среди затронутых производиетелей - ActionTec, ASUS, DrayTek, Fujitsu, Hikvision, Mikrotik, Mobotix, Panasonic, QNAP, Ruckus Wireless, Shenzhen TVT, Synology, Tenda, TOTOLINK, TP-LINK и Zyxel.

По оценкам, инфраструктура, на которой работает ботнет, с момента своего создания охватила сотни тысяч устройств, а сама сеть основана на трехуровневой архитектуре.

Первый уровень включал взломанные устройства SOHO/IoT (уровень 1, живучесть 17 дней), на втором уровне - серверы эксплуатации, полезной нагрузки и C2 (меняются каждые 75 дней).

Главный уровень 3 представлял собой централизованные узлы управления и кроссплатформенный интерфейс приложения Electron, называемый Sparrow (Node Comprehensive Control Tool, или NCCT).

Скомпрометированные устройства, более 20 моделей, в основном находились в США, Тайване, Вьетнаме, Бразилии, Гонконге и Турции, и были взломаны с использованием как нулей, так и n-day.

Ботнет, использующий специальную версию известного вредоносного ПО Mirai (отлеживаемую как Nosedive), позволял операторам маршрутизировать трафик, проводить DDoS-атаки и доставлять другое вредоносное ПО.

По данным Black Lotus Labs, ботнет Raptor Train задействовался для атак на критически важные объекты в США и на Тайване, включая армию, правительство, систему образование, телекоммуникации и оборонный сектор.

Всего же c середины 2020 года с Raptor Train было связано не менее четырех различных кампаний, каждая из которых отличается корневыми доменами и целевыми устройствами (Crossbill, Finch, Canary и Oriole).

Причем до настоящего времени не было зафиксировано ни одной DDoS-атаки, исходящей от ботнета.

Кроме того, боты Raptor Train, вероятно, задействовались для сканирования и эксплуатации уязвимостей в серверах Atlassian Confluence и устройствах Ivanti Connect Secure (ICS).

С санкции Минюста США в среду правоохранительные органы инициировали операцию по пресечению деятельности ботнета, включающую взятие под контроль инфраструктуры и отправку через нее команд для отключения вредоносного ПО на взломанных устройствах.

Попытка, безусловно, заслуживает внимания, но мы не раз наблюдали возвращение ликвидированных ботнетов, а случае с участием APT - это почти неотвратимо.

عرض المزيد ...

Derailing the Raptor Train - Lumen

Executive Summary In mid-2023, Black Lotus Labs began an investigation into compromised routers that led to the discovery of a large, multi-tiered botnet consisting of small office/home office (SOHO) and IoT devices that we assess is likely operated by the nation-state Chinese threat actors known as Flax Typhoon. We call this botnet “Raptor Train,” and

6 239

21

تم النّسخ!

Специалисты F.A.C.C.T. раскрыли новый необычный способ доставки майнера Xmrig при помощи настроенных автоматических ответов почтового адреса.

Рассылка autoreply-писем велась с скомпрометированных почтовых адресов.

Начиная с конца мая схема использовалась для атак на ведущие российские интернет-компании, ритейл и маркетплейсы, страховые и финансовые компании.

Зафиксировано около 150 подобных писем.

При этом в самих письмах находилась ссылка на облако, куда был сохранен файл, содержащий вредоносное ПО Xmrig.

Xmrig – это кросплатформенный майнер криптовалют, который работает с видеокартами обоих производителей (AMD/Nvidia), поддерживает популярные алгоритмы майнинга и, в основном, используется для добычи Monero.

Анализ почтовых адресов, на которых был установлен «вредоносный» автоответ показал, что раньше они использовались в легитимных целях и свидетельствовал о потенциальной массовой компрометации этих почтовых адресов, после чего ими и воспользовались злоумышленники.

В процессе изучения используемых адресов было выяснено, что все они фигурировали в утечках как в открытом виде, так и в виде хэшей.

Также многие пользователи взломанных почт, судя по данным из утечек, использовали одинаковые пароли в разных сервисах.

Среди пользователей, чьи почтовые ящики были скомпрометированы, были замечены, в основном, физлица, однако также почты арбитражных управляющих, торговых и строительных компаний, мебельной фабрики и КФХ.

Для маскировки атакующие также использовали скан реального счета на оплату оборудования, не совпадающего с тематикой писем.

Таким образом жертвой может стать не только компания, но и обычные пользователи, которые будут взаимодействовать со взломанной почтой.

Данный способ доставки ВПО опасен тем, что потенциальная жертва первая инициирует коммуникацию — вступает в переписку и ждет ответное письмо.

В этом состоит главное отличие от традиционных рассылок, где получатель часто получает нерелевантное для него письмо и игнорирует.

В данном случае, хотя письмо не выглядит убедительным, коммуникация уже установлена и сам факт распространения файла может не вызывать особого подозрения, а лишь пробудить интерес у жертвы.

عرض المزيد ...

Вредоносный ответ: эксперты ЦК F.A.C.C.T. обнаружили необычный способ рассылки майнера

Специалисты Центра кибербезопасности компании F.A.C.C.T. зафиксировали новый необычный способ доставки майнера Xmrig — вредоносного ПО, предназначенного для скрытой добычи криптовалют...

7 326

34

تم النّسخ!

Исследователи из Лаборатории Касперского сообщают об обнаружении кампании, нацеленной исключительно на итальянских пользователей.

На разных этапах атаки вредоносное ПО убеждается, что оно выполняется именно на устройствах итальянских пользователей, а финальной полезной нагрузкой является новый троянец удаленного доступа, названный SambaSpy.

При этом реализуется две цепочки заражения, которые незначительно отличались друг от друга.

Более сложная из них включала фишинговые письма на итальянском языке от имени имени риелторской компании, но отправленные с адреса в немецком домене.

Получателю предлагают перейти по ссылке, чтобы ознакомиться со счетом, перейдя на вредоносный веб-сайт.

Причем во всех атаках в рамках этой кампании использовался единственный документ-приманка.

Учитывая доверие пользователей к бренду компании, злоумышленники зарегистрировали более десятка вредоносных доменов, созвучных с ее названием.

Благодаря данным из телеметрии ЛК, исследователям удалось найти вредоносный веб-сервер, доступный через ngrok, который возвращал HTML-страницу, содержащую JavaScript-код с комментариями на бразильском португальском языке.

Если язык пользовательской системы был итальянским, а в качестве браузера использовался Edge, Firefox или Chrome, этот код перенаправлял жертву в хранилище OneDrive, все остальные пользователи оставались на текущей странице.

Жертвы перенаправлялись на PDF-документ в хранилище Microsoft OneDrive, где им предлагалось нажать на ссылку просмотра документа, которая вела к вредоносному JAR-файлу на хостинге MediaFire, содержащему загрузчик или дроппер.

Перед выполнением загрузчик проверяет, не находится ли он в виртуальной среде, а также языковые настройки на итальянский. Если все проверки успешно пройдены, он загружает и выполняет код финальной стадии.

Дроппер выполняет те же проверки и отличается от загрузчика лишь тем, что он не скачивает вредоносное ПО, — оно уже вшито в JAR-файл.

SambaSpy - это полнофункциональный RAT с широкими возможностями, написанный на Java и замаскированный с помощью обфускатора Zelix KlassMaster.

Строки кода зашифрованы, а имена и методы классов обфусцированы, что позволяет избежать обнаружения и анализа.

Специалистам ЛК пока еще предстоит установить связь между этой кампанией и известными группами злоумышленников. Из имеющихся данных можно сделать вывод, что атакующие говорят на бразильском португальском.

Но в фарватере целей помимо итальянцев - пользователи из Испании и Бразилии.

В ходе исследования Лаборатории удалось обнаружить вредоносные домены, связанные с этими же злоумышленниками и задействованные в других кампаниях.

В отличие от итальянской кампании, где зловред проверял языковые настройки устройств перед атакой, в этих случаях таких проверок не проводилось.

Индикаторы компрометации и технический разбор функционала SambaSpy - в отчете.

عرض المزيد ...

RAT-троянец SambaSpy — новая угроза для итальянских пользователей

Исследователи «Лаборатории Касперского» обнаружили кампанию, ориентированную исключительно на пользователей из Италии, — их атакует новый RAT-троянец SambaSpy.

5 820

14

تم النّسخ!

👮 Правоохранительные органы 🇩🇪Германии годами деанонили киберпреступников и следили за ними в TOR

Как утверждают ARD-Politikmagazins Panorama и STRG_F, правоохранительные органы Германии нашли эффективный способ бороться с киберпреступниками через мониторинг нод в луковой сети TOR.

Силовики уже несколько лет (приблизительно с 2022 года) применяют метод «Timing-Analyse», который позволяет им собирать статистические данные о трафике и анализировать временные корреляции передачи данных. Длительный мониторинг определённых узлов сети Tor и сбор больших объёмов данных даёт возможность установить связь между активностью отдельных пользователей и конкретными преступными действиями в даркнете. Один из ярких примеров - расследование Генеральной прокуратуры Франкфурта-на-Майне и ВКА в отношении педокриминальной платформы «Boystown». Благодаря «Timing-Analyse» удалось сдеанонить и арестовать преступников.

Если верить описанию «Timing-Analyse» со стороны журналистов, то это разновидность тайминг-атаки. С помощью «Timing-Analyse» правоохранительные органы анализируют временные метки трафика между узлами Tor на протяжении длительного времени (ключевая особенность), чтобы выявить корреляции, ведущие к деанонимизации.

В двух случаях удалось также выявить так называемые "серверы входа" из чат-сервиса "Ricochet", который использовал Г. - это стало прорывом для BKA. Для окончательной идентификации окружной суд Франкфурта-на-Майне обязал провайдера Telefónica выяснить у всех клиентов o2, кто из них подключался к одному из идентифицированных узлов Tor.

🚠 Временной анализ отдельных пакетов данных позволяет отследить анонимные соединения до пользователя Tor, несмотря на то, что данные в сети Tor шифруются многократно.

🖥 По заявлению экспертов, правоохранительные органы могут наблюдать за определёнными входными и выходными узлами сети Tor. Они фиксируют временные метки и объёмы передаваемых данных на этих узлах. Если наблюдается совпадение времени и объёма трафика на входном и выходном узлах, то это может указывать на связь между конкретным пользователем и ресурсом, который он посещает. Перед тем как накопить достаточную информацию для получения достоверных выводов, наблюдение может вестись на протяжении нескольких месяцев или даже лет.

В настоящее время в 50 странах мира работает почти 8 000 узлов Tor.

🛡@Russian_OSINT

عرض المزيد ...

5 558

63

تم النّسخ!

GitLab выпускает исправление для критической уязвимости обхода аутентификации SAML, влияющей на самоуправляемые установки GitLab Community Edition (CE) и Enterprise Edition (EE).

Security Assertion Markup Language (SAML) - это протокол аутентификации с единым входом (SSO), который позволяет пользователям входить в различные службы, используя одни и те же учетные данные.

CVE-2024-45409 обусловлена проблемой в библиотеках OmniAuth-SAML и Ruby-SAML, которые GitLab использует для обработки аутентификации на основе SAML.

Уязвимость возникает, когда ответ SAML, отправленный поставщиком удостоверений (IdP) в GitLab, содержит неверную конфигурацию или подвергается манипуляциям.

В частности, уязвимость заключается в недостаточной проверке ключевых элементов в утверждениях SAML, таких как extern_uid (внешний идентификатор пользователя), который используется для уникальной идентификации пользователя в разных системах.

Злоумышленник может создать вредоносный ответ SAML, который обманом заставит GitLab распознать его как аутентифицированного пользователя, обойти аутентификацию SAML и получить доступ к экземпляру GitLab.

CVE-2024-45409 затрагивает GitLab 17.3.3, 17.2.7, 17.1.8, 17.0.8, 16.11.10 и все предыдущие выпуски этих веток.

Устранена в версиях GitLab 17.3.3, 17.2.7, 17.1.8, 17.0.8 и 16.11.10, где OmniAuth SAML обновлен до версии 2.2.1, а Ruby-SAML — до 1.17.0.

Поставщик настоятельно рекомендует как можно скорее обновить все инсталляции, пользователям выделенных экземпляров GitLab на GitLab.com не нужно предпринимать никаких действий, поскольку проблема затрагивает только самостоятельно управляемые установки.

Тем, кто не может немедленно перейти на безопасную версию, GitLab рекомендует включить 2FA для всех учетных записей и установить параметр обхода SAML 2FA на «не разрешать».

При этом GitLab в бюллетене также публикует перечень признаков потенциальной эксплуатации, что позволяет предположить, что злоумышленники уже могут использовать уязвимость в реальных атаках.

Среди них:

- Ошибки, связанные с RubySaml::ValidationError (неудачные попытки).

- Новые или необычные значения extern_uid в журналах аутентификации (успешные попытки).

- Отсутствующая или неверная информация в ответах SAML.

- Несколько значений extern_uid для одного пользователя (указывает на потенциальную компрометацию учетной записи).

- Аутентификация SAML с незнакомого или подозрительного IP-адреса по сравнению с обычными схемами доступа пользователя.

عرض المزيد ...

6 553

54

تم النّسخ!

CISO рассказывает о том, как он выстроил замечательную систему информационной безопасности в своей компании

IMG_1077.MP4

7 184

34

تم النّسخ!

Продолжаем следить за исследованиями в отношении уязвимостей и связанных с ними угроз.

1. Исследователи AppOmni обнаружили более 1000 серверов ServiceNow, которые раскрывают базы знаний клиентов (KB).

2. Tenable обнаружила уязвимость, которая могла позволить злоумышленникам запускать вредоносный код на серверах Google Cloud, позволяя перехватить внутреннюю зависимость ПО, которую Google предварительно устанавливает на серверах Google Cloud.

Она повлияла на Google Composer. Google устранила проблему и заявила, что не нашла никаких доказательств активной эксплуатации.

3. Varonis опубликовала подробности об атаке с внедрением SOQL (Salesforce Object Query Language), которая позволяла извлечь данные и сведения о клиентах Salesforce через API Aura компании. Выявлена в январе и оперативно исправлена месяц спустя.

4. Исследователи AmberWolf обнаружили Skeleton Cookie (CVE-2024-45488), обход аутентификации в устройстве PAM Safeguard for Privileged Passwords компании One Identity.

Уязвимость может быть использована для получения полного административного доступа к приложению и извлечения паролей и резервных копий.

Поставщик заявляет, что исправит проблему в предстоящей версии приложения 8.0.

5. Исследователи Horizon3 опубликовали технический анализ CVE-2024-8190, активно эксплуатируемой 0-day в Ivanti Cloud Service Appliance (CSA).

Правда, в предыдущий раз Horizon3 некосячила и исправила прошлонедельное сообщение в блоге с предполагаемыми подробностями по недавней ошибке Ivanti (CVE-2024-29847).

На самом деле в отчете фигурировала CVE-2023-28324, которая была исправлена в июне прошлого года.

Исследователи из Summoning Team утверждают, что Horizon3 в спешке пыталась присвоить себе раскрытие одной из ошибок, о которой они сообщали у себя в блоге.

6. Бизоны представили подробный технический анализ уязвимости CVE‑2024‑7965 (некорректная имплементация в V8), которая позволяет исполнять произвольный код в рендерере Google Chrome, показав как ее можно проэксплутатировать (PoC).

عرض المزيد ...

Enterprise ServiceNow Knowledge Bases at Risk | AppOmni

Read the blog to learn about ServiceNow’s Knowledge Base data exposure risks and how to mitigate these issues.

8 691

31

تم النّسخ!

Recorded Future продолжает отслеживать активность группы киберпреступников Marko Polo, которая специализируюется на кампаниях, связанных с широким спектров инфокрадов.

В первоначальном исследовании Recorded Future анализировала кластер ПО Vortax и задействуемые три инфокрада - Rhadamanthys, Stealc и Atomic macOS Stealer (AMOS).

Масштабная кампания была нацелена на пользователей крипты, эксплуатируя уязвимости macOS.

Управляемая markopolo кампания имела значительные последствия для безопасности macOS, указывая на потенциальный рост атак AMOS, о чем мы недавно также сообщали.

Цели кампании коррелировались в рамках широкомасштабной операции по сбору учетных данных, потенциально позиционируя markopolo как первоначального брокера доступа или поставщика логов на таких площадках, как Russian Market или 2easy Shop.

Новый отчет проливает свет на обширную сетью кибермошенничества, нацеленную как на отдельных лиц, так и на компании по всему миру с помощью сложного вредоносного ПО для кражи информации.

Выдавая себя за популярные бренды, Marko Polo успешно реализует более 30 различных мошеннических схем , используя такие платформы, как Zoom, Discord и OpenSea и заражая десятки тысяч устройств по всему миру.

Группа практикует тактику социальной инженерии, в первую очередь, атакуя влиятельных лиц в сфере крипты и онлайн-игр в ходе тщательно продуманных фишинговых атак, часто включающих поддельные вакансии или партнерства.

В арсенал Marko Polo входит целый ряд вредоносных программ для Windows и macOS (HijackLoader, Stealc, Rhadamanthys и AMOS) с диверсификацией векторов атак, что делает его кроссплатформенной угрозой.

Исследование Insikt Group выявило до 50 уникальных вредоносных полезных нагрузок, что указывает на способность группы быстро развиваться и масштабировать свои операции. Однако адаптивность увеличила и риски ее обнаружения для исследователей в части OpSec.

Последствия мошенничества Marko Polo выходят за рамки индивидуальных финансовых потерь.

Для предприятий угроза носит двойной характер: помимо компрометации конфиденциальных данных это ущерб репутации компании, обеспечивая возможность генерировать миллионы долларов незаконных доходов.

Подробности атак и IOC - в отчете.

عرض المزيد ...

"Marko Polo" Cybercrime Group Unveiled: Infostealer Empire Expands Global Threats

Discover how the cybercriminal group "Marko Polo" is leveraging sophisticated scams and malware to target individuals and organizations worldwide.

6 444

14

تم النّسخ!

14 сентября Dr.Web подверглась целевой атаке, официально подтвердив инцидент с нарушением безопасности.

Компания утверждает, что злоумышленник пытался нанести вред ее системам, после чего компания вынуждена была отключить инфраструктуру от Интернета для полной диагностики, приостановив больше чем на сутки выпуск антивирусных баз.

Как позже пояснили в Dr.Web, им удалось «держать происходящее под контролем», но тем не менее пришлось «отключить серверы и запустить процесс всесторонней диагностики».

Правда, атака началась 14-го числа, а признаки внешнего воздействия на инфраструктуру обнаружены 16-го, тогда же «оперативно отключили сервера».

На протяжении этого времени исследователи Dr.Web «внимательно за угрозой наблюдали».

Пока все в ожидании пояснительной бригады, Dr.Web на хайпе успевает еще и попиарить свои антивирусные решения. Как говорится, сам себя не похвалишь…

عرض المزيد ...

Атака на ресурсы компании "Доктор Веб"

9 171

123

تم النّسخ!

Broadcom предупреждает о критической уязвимости VMware vCenter, которую злоумышленники могут использовать для удаленного выполнения кода на неисправленных серверах через сетевой пакет.

vCenter Server - это центральный узел для пакета VMware vSphere, обеспечивающий администраторам управление и контроль виртуализированной инфраструктурой.

CVE-2024-38812 обнаружили исследователи TZL в ходе китайского хакерского конкурса Matrix Cup 2024.

Она обусловлена проблемой переполнения кучи в реализации протокола DCE/RPC, затрагивая продукты, включающие vCenter, в том числе VMware vSphere и VMware Cloud Foundation.

Неавторизованные злоумышленники могут использовать ее удаленно в атаках низкой сложности, не требующих взаимодействия с пользователем, путем отправки специально созданного сетевого пакета, потенциально приводящего к RCE.

Меры по смягчению последствий могут варьироваться в зависимости от уровня безопасности в конкретной организации, стратегий глубокой защиты и конфигураций межсетевого экрана, каждая организация должна самостоятельно оценивать адекватность этих мер защиты.

Чтобы обеспечить полную защиту следует установить одну из обновленных версий, перечисленных в рекомендациях по безопасности VMware. Исправления безопасности доступны через стандартные механизмы обновления vCenter Server.

Broadcom утверждает, что не нашла доказательств того, что уязвимость CVE-2023-34048 RCE в настоящее время используется в атаках.

Администраторы, которые не могут немедленно применить сегодняшние обновления безопасности, должны строго контролировать доступ по периметру сети к компонентам и интерфейсам управления vSphere, включая компоненты хранения и сети.

Компания также устранила другую уязвимость высокой степени опасности, связанную с EoP (CVE-2024-38813), которую злоумышленники могут использовать для получения привилегий root на уязвимых серверах с помощью специально созданного сетевого пакета.

عرض المزيد ...

VMSA-2024-0019: Questions & Answers

Questions and answers regarding VMSA-2024-0019, CVE-2024-38812, and CVE-2024-38813

6 813

86

تم النّسخ!

TechCrunch повествует о занимательной истории, как хакеру удалось обманом заставить ChatGPT выдать ему подробные инструкции по изготовлению самодельных бомб, полностью обойдя правила безопасности чат-бота.

Главным героем стал хакер и по совместительству художник, известный под псевдонимом Амадон, который первоначально запросил подробные алгоритмы по созданию бомбы из удобрений, похожей на ту, что использовалась при взрыве в Оклахома-Сити в 1995 году.

Однако чат-бот отказался реагировать в виду правил безопасности и этических норм, но Амадон все же нашел способ обмануть ChatGPT и обойти ограничения, назвав свой метод «взломом социальной инженерии».

В реальности он задействовал технику джейлбрейка, замаскировав запрос под видом вымышленной игры.

После чего использовал ряд соединительных подсказок, заставив бота создать подробный научно-фантастический мир, в котором ограничения не будут применяться.

По итогу ChatGPT начал выдавать материалы для создания взрывчатых веществ, применяемых в минах или самодельных взрывных устройствах.

Усовершенствовав подсказки, Амадон и вовсе заставил его генерировать все более конкретные инструкции.

Оценка взрывотехниками представленных ChatGPT материалов подтвердила их полную практическую пригодность для создания бомбы.

Как отметил исследователь, на самом деле пределов тому, что можно запросить нет, важно только обойти ограничения. В случае с ChatGPT - это похоже на работу с интерактивной головоломкой - понимание того, что запускает его защиту, а что нет.

Речь идет о плетении повествований и создании контекстов, которые играют в рамках правил системы, раздвигая границы, не пересекая их.

Так, разработанный научно-фантастический сценарий выводит ИИ из контекста, в котором он ищет цензурированный контент таким же образом.

Амадон поделился результатами с OpenAI через BugBounty под управлением Bugcrowd, но ему отказали, мотивировав тем, что проблема связана с безопасностью модели и не соответствует критериям программы.

В самой OpenAI от комментариев также отказываются.

عرض المزيد ...

Hacker tricks ChatGPT into giving out detailed instructions for making homemade bombs

An explosives expert told TechCrunch that the ChatGPT output could be used to make a detonatable product and was too sensitive to be released.

6 779

56

تم النّسخ!

D-Link пофиксила критические уязвимости в трех моделях маршрутизаторов, реализующих RCE и доступ к устройству с использованием жестко запрограммированных учетных данных.

Затронутые модели пользуются широкой популярностью на рынке потребительских сетевых решений, особенно среди пользователей, которым нужны высокопроизводительные маршрутизаторы WiFi 6 (DIR-X) и системы ячеистых сетей (COVR).

В бюллетене указаны 5 уязвимостей, 3 из которых критические, затрагивающие:

- COVR-X1870 с прошивкой v1.02 и ниже,

- DIR-X4860 с прошивкой v1.04B04_Hot-Fix и более ранней,

- DIR-X5460 с v1.11B01_Hot-Fix или более ранней.

Все недостатки отслеживаются как:

- CVE-2024-45694 и CVE-2024-45695 (обе с CVSS 9.8): переполнение буфера стека, позволяющее неаутентифицированным удаленным злоумышленникам выполнять произвольный код на устройстве;

- CVE-2024-45696 (CVSS 8.8): позволяет злоумышленнику принудительно включить службу Telnet, используя жестко запрограммированные учетные данные в локальной сети;

- CVE-2024-45697 (CVSS 9.8): активация службы Telnet при подключении порта WAN, что позволяет осуществлять удаленный доступ с жестко заданными учетными данными;

- CVE-2024-45698 (CVSS 8.8): неправильная проверка входных данных в службе Telnet позволяет удаленным злоумышленникам входить в систему и выполнять команды ОС с жестко запрограммированными учетными данными.

Для устранения недостатков D-Link рекомендует клиентам обновиться до версии v1.03B01 для COVR-X1870, v1.04B05 для DIR-X4860 и DIR-X5460A1_V1.11B04 для DIR-X5460.

В компании D-Link заявили, что узнали о недостатках от CERT (TWCERT) 24 июня и оперативно приступили к их устранению, ведь раскрытие состоялось преждевременно, без учета стандартного 90-дневного срока.

Радует то, что по данным D-Link, каких-либо реальных случаев эксплуатации уязвимостей пока не замечено.

عرض المزيد ...

6 911

20

تم النّسخ!

🔓 Облачный Ransomware: методы Scattered Spider, нацеленные на страховой и финансовый секторы.

• Исследователи EclecticIQ выкатили очень интересный ресерч, где описали методы и тактики рансомварщиков Scattered Spider с фокусом на облачную инфраструктуру страховых и финансовых секторов.

• В исследовании сказано, что Scattered Spider часто использует методы социальной инженерии с помощью устройств телефонии — вишинг и смишинг для обмана и манипуляций своих жертв, нацеливаясь на специалистов ИТ-поддержки и администраторов, которые имеют повышенные привилегии. Хакеры часто выдают себя за действующих сотрудников, чтобы завоевать доверие и получить доступ, а затем манипулировать настройками MFA и направлять жертв на фишинговые ресурсы. А еще Scattered Spider, вероятно, покупают украденные данные учеток, умеют в SIM-swap и используют инструменты для работы с облачными решениями, чтобы поддерживать постоянный доступ.

• EclecticIQ подробно описали "жизненный цикл" и методы атак Ransomware в облачной среде, которые используются атакующими для взлома и закрепления. Стоит отметить, что доступность облачных решений открывают не только выгоду для бизнеса, но и новые возможности для финансово мотивированных киберпреступников, что и делает доступы к таким облачным решениям желаемой целью.

➡ https://blog.eclecticiq.com/ransomware-in-the-cloud

S.E. ▪️ infosec.work ▪️ VT

عرض المزيد ...

6 417

21

تم النّسخ!

Apple выкатила iOS 18 с исправлениями для 33 уязвимостей, которые подвергают iPhone и iPad различным вредоносным хакерским атакам.

Согласно бюллетеню, в обновленной iOS 18 устранены проблемы в функциях спецвозможностей, Bluetooth, Центре управления и Wi-Fi, а также ряд недостатков, открывавших доступ к конфиденциальным данным и полному контролю над устройством.

Обнаруженные уязвимости злоумышленникам с физическим доступом позволяли использовать Siri для доступа к конфиденциальным данным, управления ближайшими устройствами или просмотра последних фотографий без аутентификации.

Apple также задокументировала серьезную ошибку в Центре управления, которую можно было задействовать через приложением для записи экрана без отображения индикатора.

Кроме того, iOS 18 устраняет уязвимость ядра Bluetooth, позволявшую вредоносному устройству ввода обходить сопряжение устройств.

Закрыта уязвимость ядра, которая приводила к утечке сетевого трафика из VPN-туннеля и ошибка WiFi, которая позволяла злоумышленнику принудительно отключать устройство от защищенной сети, а также многочисленные обходы приватного просмотра и песочницы Safari.

По данным Apple, ни одна из исправленных в iOS 18 уязвимостей не эксплуатировалась в дикой природе.

Однако вспоминая Операцию Триангуляция, можно не сомневаться, что на этот счет у специалистов АНБ иное мнение.

Помимо новой iOS Apple также выпустила macOS Sequoia 15 с огромным пакетом исправлений уязвимостей безопасности в различных компонентах операционной системы.

Среди них множество критических, которые могут привести к несанкционированному доступу к конфиденциальным данным, EoP, модификации системы и сбоям приложений.

عرض المزيد ...

About the security content of iOS 18 and iPadOS 18 - Apple Support

This document describes the security content of iOS 18 and iPadOS 18

6 865

48

تم النّسخ!

Продолжаем отслеживать трендовые уязвимости и отраслевые проблемы.

1. Ivanti, как и предполагалось, столкнулась с экаплатацией недавно исправленной уязвимости в Cloud Service Appliance (CSA). CVE-NaN представляет собой уязвимость внедрения команд ОС, которую компания исправила на прошлой неделе.

Уязвимость затрагивает версии Ivanti CSA с истекшим сроком эксплуатации.

Компания просит клиентов перейти на более новую версию ПО, чтобы избежать продолжающихся атак.

2. Horizon3 опубликовала анализ исправления для CVE-2024-29847, уязвимости RCE в Ivanti Endpoint Manager, исправленной на прошлой неделе.

Так что и тут стоит ожидать эксплуатации.

3. Apple выпустила исправление для Vision Pro после того, как Исследователи из Университета Флориды и Техасского технологического университета показали, как злоумышленник может получить введенные пароли, просто взглянув на клавиши.

Метод атаки получил название GAZEploit и его можно использовать для определения того, что печатает пользователь Vision Pro, путем отслеживания движения глаз.

Атака была протестирована на 30 пользователях и показала значительную точность.

Apple отслеживает уязвимость как CVE-2024-40865 и исправила ее с выпуском visionOS 1.3.

Рекомендация по безопасности для visionOS 1.3 была опубликована в конце июля, но 5 сентября Apple обновила ее, включив CVE-NaN.

4. Еще по Apple: компания в iOS 18 расширяет функцию блокировки активации на основные аппаратные компоненты iPhone, такие как камеры, аккумуляторы и дисплеи.

Помимо плюсов блокировка активации сулит сложности в ремонте устройств для частных мастерских.

5. Исследователь Габор Легради обнаружил критическую уязвимость в фреймворке Spring Java.

CVE-2024-38816 позволяет получить доступ к любому файлу внутри приложения, созданного с использованием фреймворка.

Атаки могут осуществляться удаленно через Интернет с использованием вредоносных HTTP-запросов. На прошлой неделе VMware выпустила исправления для устранения этой проблемы.

6. Микко Кенттяля выкатил отчет в отношении серии ошибок, найденных два года назад, которые могли быть использованы для Zero Click атак на среды календаря macOS. Все исправлены в период с 2022 по сентябрь 2023 года.

7. В Positive Technologies продолжают рассказывать про самые опасные уязвимости. В августе выделены следующие:

- RCE-уязвимость в компоненте Windows Remote Desktop Licensing Service, получившая название MadLicense (CVE-NaN);

- уязвимость обхода Mark of the Web в Windows, приводящая к возможности запуска вредоносных файлов (CVE-NaN);

- EoP-уязвимости в ядре Windows (CVE-NaN), драйвере Ancillary Function (CVE-NaN) и компоненте Power Dependency Coordinator (CVE-NaN);

- EoP-уязвимости без аутентификации в плагине LiteSpeed Cache для WordPress CMS (CVE-NaN).

عرض المزيد ...

Security Advisory Ivanti Cloud Service Appliance (CSA) (CVE-2024-8190)

<p>Summary </p>

<p>Ivanti has released a security update for Ivanti CSA 4.6 which addresses a high severity vulnerability. Successful exploitation could lead to unauthorized access to the device running the CSA. Dual-homed CSA configurations with ETH-0 as an internal network, as recommended by Ivanti, are at a significantly reduced risk of exploitation. </p>

<p>Please note: <a href="https://forums.ivanti.com/s/article/Ivanti-Endpoint-Manager-and-Ivanti-Endpoint-Manager-Security-Suite-EOL?language=en_US#:~:text=CSA%20Physical%20hardware%20will%20be,Fixes%20Only:%20Additional%20twelve%20months." target="_blank">Ivanti CSA 4.6 is End-of-Life</a>, and no longer receives patches for OS or third-party libraries. Additionally, with the end-of-life status this is the last fix that Ivanti will backport for this version. Customers must upgrade to Ivanti CSA 5.0 for continued support. CSA 5.0 is the only supported version and does not contain this vulnerability. Customers already running Ivanti CSA 5.0 do not need to…

8 565

29

تم النّسخ!

Кстати, упоминавшийся у Aqua Security штамм ransomware Mallox был детально проанализирован исследователями из Лаборатории Касперского в одном из недавних отчетов.

Как отмечают исследователи, Mallox (Tohnichi, Fargo или TargetCompany) - это опасное и сложное семейство вредоносного ПО, наносящее значительный ущерб организациям по всему миру и замеченное на пике атак в 2023 году, когда общее число обнаруженных образцов Mallox превысило 700.

В первой половине 2024 года злоумышленники продолжали активно разрабатывать вредоносное ПО, выпуская новые версии несколько раз в месяц и рекламируя партнерку Mallox RaaS в киберподполье.

Впервые Mallox появился в первой половине 2021 года, а первый известный образец был обнаружен в мае того же года.

С самого начала это вредоносное ПО применялось в атаках на компании и организации, управляемых вручную.

Образцы адаптировались под каждую жертву, а в сообщении о выкупе вручную указывалось название целевой компании и расширение зашифрованных файлов.

Для подготовки отчета специалисты ЛК проанализировали более 700 образцов, вычленив имена всех разновидностей Mallox за всю историю существования этого семейства.

В начале 2023 года SuspectFile публиковала интервью с владельцами Mallox, которые заявили, что приобрели исходный код троянца-шифровальщика в 2022 году, который ранее разрабатывала другая группа, чем объясняется переход от уникальных имен для каждой жертвы к единому «бренду».

Исследование ЛК показало, что после запуска RaaS к ней быстро присоединилось 16 активных операторов, с которыми связано 500 образцов шифровальщика.

Затем в первой половине 2024 года, их число сократилось, но на данный момент фиксируется всего 19 действующих партнеров Mallox RaaS.

С момента обнаружения первой версии Mallox появилось несколько сотен различных образцов шифровальщика, которые условно разделены на 12 версий на основании изменений в функциональности или криптографии шифровальщиков.

В отчете ЛК подробно изучены первая и последняя известные версии. При этом разработчики продолжают улучшать троянца и добавлять новые функции.

Для рекламы и продвижения своей RaaS злоумышленники Mallox ведут учетную запись в соцсети X, где регулярно публикуют новости о своих новых жертвах и ссылки для загрузки свежих порций украденных данных.

Географическое распределение атак Mallox показывает, что операторы RaaS не ограничиваются одной страной и активно нацеливаются на компании по всему миру, наибольшее количество попыток заражения - в Бразилии, Вьетнаме и Китае.

Связанные с Mallox IoC, подробный технических разбор ransomware и рекомендации - в отчете Лаборатории Касперского.

عرض المزيد ...

Эволюция Mallox: от частного шифровальщика до RaaS

В этом отчете приведен подробный анализ шифровальщика Mallox, описывающий его развитие, стратегию выкупа, схему шифрования и прочее.

8 143

27

تم النّسخ!

Исследователи Nautilus из Aqua Security сообщают о новой вредоносной ПО для Linux, которая нацелена на серверы Oracle WebLogic и связана с несколькими штаммами ransomware.

Названная Hadooken вредоносная ПО используется в брут-атаках со слабыми пароли для первоначального доступа.

После взлома сервера WebLogic загружают скрипт оболочки и скрипт Python, предназначенные для запуска вредоносного ПО.

Оба скрипта имеют одинаковую функциональность, и их использование предполагает подтверждение запуска Hadooken на сервере: они оба доставляют вредоносное ПО во временную папку, а затем удаляют его.

Aqua также обнаружила, что скрипт оболочки просматривает каталоги с данныеми SSH, используя эту информацию для выявления серверов и горизонтального перемещения с последующим распространением Hadooken в подключенных средах и чисткой журналов.

После запуска Hadooken создает два файла: криптомайнер, который развертывается по трем путям с тремя разными именами, и вредоносную ПО Tsunami, которая размещается во временной папке со случайным именем.

В свою очередь, Tsunami - вредоносная ПО Linux с функционалом DDoS-ботнета, которая заражает уязвимые SSH-серверы посредством брута слабых паролей.

Ранее злоумышленники использовали ее для запуска DDoS-атак и удаленного управления взломанными серверами.

Пока нет никаких признаков того, что злоумышленники использовали Tsunami, но они могли задействовать его на более позднем этапе атаки.

Для достижения устойчивости вредоносная программа создавала несколько заданий cronjob с разными именами и разной частотой, а также сохраняла сценарий выполнения в разных каталогах cron.

Дальнейший анализ атаки показал, что вредоносное ПО Hadooken было загружено с двух IP-адресов, один из которых в Германии и ранее ассоциировался с TeamTNT и Gang 8220, а другой в России и неактивен.

На сервере с первым IP, исследователи обнаружили файл PowerShell, который распространяет вирус-вымогатель Mallox на системы Windows.

Статический анализ двоичного файла Hadooken также выявил связи с семействами программ-вымогателей Rhombus и NoEscape, которые могут быть реализованы в атаках, нацеленных на серверы Linux.

Aqua обнаружила более 230 000 подключенных к Интернету серверов Weblogic, большинство из которых защищены, за исключением нескольких сотен консолей администрирования c известными уязвимостями и некорректными конфигурациями.

Рекомендации и меры по смягчению последствий представлены в отчете Aqua Security.

عرض المزيد ...

Hadooken Malware Targets Weblogic Applications

Nautilus researchers identified a new Linux malware targeting Weblogic servers with running Hadooken malware

6 374

21

تم النّسخ!

В долгоиграющем деле с NSO Group новый поворот: Apple дала заднюю и теперь пытается отклонить собственный же иск.

В четверг юристы Apple выкатили ходатайство об отклонении иска против NSO Group, заявив, что дальнейшее рассмотрение дела приведет к раскрытию критически важной информации о безопасности.

Apple отметила, что ее усилия и без того существенно ослабили позиции NSO Group, к тому же появились новые поставщики шпионского ПО, а это значит, что судебное преследование не окажет значимого влияния на отрасль в целом.

При этом мощная шпионская ПО Pegasus от NSO Group, действующая Zero Click, продолжает оставаться одним из самых передовых и распространенных в мире коммерческих инструментов для слежки.

Несмотря на доверие к суду, Apple все же оказалась не готовой поделиться своими секретами, ссылаясь на аналогичный процесс WhatsApp против NSO Group, в который вмешались израильские власти.

По данным Apple со ссылкой на сообщения СМИ, NSO предположительно смогла получить строго контролируемые материалы, взломав Министерства юстиции Израиля, в связи с чем разработчик из Купертино свои секреты предпочел оставить при себе.

Трехгодичная сага в борьбе за конфиденциальность и безопасность пользователей Apple закончилась фактически ничем, а вся суета, вероятно, была частью более серьезной закулисной игры, где интересы владельцев яблок - на заднем плане.

Собственно, об этом мы говорили с самого начала - передел рынка spyware - в самом разгаре.

عرض المزيد ...

Israel tried to influence WhatsApp case against Pegasus spyware maker, rights group says

A massive leak reportedly revealed that the Israeli government ordered the seizure of sensitive documents belonging to the spyware manufacturer NSO Group.

12 649

62

تم النّسخ!

🌴🧳«Лаборатория Касперского» предупреждает о массовых почтовых атаках на отели в России

Эксперты «Лаборатории Касперского» предупреждают, что с лета активно действуют злоумышленники, которые используют фишинговые рассылки для атак на российские отели, гостевые дома, санатории и другие объекты размещения. Сначала фишеры пишут отелю на корпоративную почту под видом потенциального гостя, а затем присылают сообщение с другого почтового адреса, мимикрируя под сервис бронирования. Несмотря на то что контент в письмах от «постояльцев» и «сервиса бронирования» не связан друг с другом, эксперты по кибербезопасности предполагают, что это этапы одной и той же кампании.

❗️Цель мошенников — кража доступа к бизнес-аккаунтам организаций на популярных сервисах онлайн-бронирования. В августе-сентябре 2024 года решения «Лаборатории Касперского» зафиксировали почти 1000 подобных сообщений.

🧠 Этап первый — «прогрев»: злоумышленники начинают переписку с гостиницей в почте под видом потенциальных постояльцев.

🎣🐠Этап второй — фишинг: следом на почту гостиницы приходит письмо с другого почтового адреса — якобы от сервиса онлайн-бронирования, который упоминали «потенциальные постояльцы».

"Вероятно, атакующие пытаются получить доступ к аккаунтам отелей в сервисах онлайн-бронирования, чтобы в дальнейшем использовать полученные данные для мошеннических рассылок, выманивания платёжных данных и денег пользователей. Не исключаем, что злоумышленники могут пытаться шантажировать отели. Ранее похожую схему мы наблюдали в атаках на зарубежные гостиницы, теперь с ней столкнулись сотрудники индустрии гостеприимства в России"

— комментирует Андрей Ковтун, руководитель группы защиты от почтовых угроз в «Лаборатории Касперского».

В последнее время среди киберзлоумышленников в целом заметен тренд на двухступенчатые почтовые рассылки, вне зависимости от отрасли и масштаба атакуемых компаний. Например, первым письмом могут предлагать установить деловое партнёрство, а потом под видом списка требуемых товаров прислать вредоносный файл или фишинговую ссылку.

💡Подробнее тут.

🛡@Russian_OSINT

عرض المزيد ...

6 753

21

تم النّسخ!

Тот самый случай, когда информационная безопасность накрылась пиз…й

Как сообщает Boston.com, гинекологическая клиника из Этлборо, штат Массачусетс, подала в суд на соседний акушерский центр, обвиняя во взломе портала онлайн-бронирования.

Four Women Health Services утверждает, что сотрудники Центра женского здоровья Этлборо связывались с ее пациентками каждый раз, когда они обращались через их виджет онлайн-контактов.

Правда, Four Women заявляет, что пока точно не знает, как конкурентам удалось взломать ее инфраструктуру, но все же намерена добиться судебного запрета на доступ Центра женского здоровья Этлборо к своим системам и пациентам.

عرض المزيد ...

Attleboro crisis pregnancy center stole data, tricked patients, lawsuit alleges

An Attleboro women’s clinic claims the crisis pregnancy center next door obtained online personal data and intercepted its patients' care.

8 722

29

تم النّسخ!

Если одни вендоры стабильно работают над ошибками и даже выпускают внеочередные патчи, то некоторые откровенно кладут известный предмет на своих клиентов.

Пару дней назад исследователи Orange Cyberdefense опубликовали техническое описание для CVE-2023-27532, которая может использоваться для RCE-атак на решения Veeam для резервного копирования.

Причем отчет был написан еще полтора года назад, а его публикация в блоге была отложена по просьбе Veeam. Однако после выхода аналогичного материала у Watchtowr, где подробно описывается почти точная уязвимость, моратории был снят.

Первоначальное заявление Veeam относительно этой уязвимости указывает на то, что она позволяет злоумышленнику получить доступ к зашифрованным учетным данным с сервера, по позже исследователи показали, что и к незашифрованным тоже.

Тогда Veeam оперативно выпустила патч, но исследователи смогли его обойти с помощью гаджета ObjRef, запросив новое обновление.

Поставщик отметил о необходимости существенного изменения кода и ушел думать, так и не выпустив патч до настоящего времени, несмотря на многочисленные запросы со стороны исследователей.

Другой пример - это приложение для знакомств Feeld (аналог Tinder и Bumble, но «на стероидах»), в котором Fortbridge обнаружила восемь уязвимостей, которые позволяют злоумышленникам получить доступ и выполнять различные конфиденциальные операции.

Среди них - чтение личных чатов других пользователей, просмотр приватных фотографий, принудительное обновление профилей или доступ к истории их встреч.

При этом Fortbridge своевременно уведомила разработчиков Feeld, но ни одна из проблем не была исправлена за последние полгода.

Так что пользователей ждут новые знакомства, но на этот раз уже с киберподпольем, а поговорить определенно будет о чем.

عرض المزيد ...

8 045

18

تم النّسخ!

GitLab выпустила экстренные обновления для устранения множества уязвимостей, самая серьезная из которых (CVE-NaN) позволяет злоумышленнику запускать конвейеры от имени произвольных пользователей при определенных условиях.

Выпуск предназначен для версий 17.3.2, 17.2.5 и 17.1.7 как для GitLab Community Edition (CE), так и для Enterprise Edition (EE), исправляя 18 проблем безопасности.

CVE-NaN с критическим уровнем серьезности 9,9 позволяет злоумышленнику выполнять действия по остановке среды в качестве владельца задания.

Серьезность уязвимости обусловлена возможностью ее удаленной эксплуатации, отсутствием взаимодействия с пользователем и низким уровнем привилегий, необходимых для ее эксплуатации.

GitLab предупреждает, что проблема затрагивает CE/EE от 8.14 до 17.1.7, версии от 17.2 до 17.2.5 и версии от 17.3 до 17.3.2.

В бюллетене также перечислены четыре проблемы высокой степени серьезности с оценками от 6,7 до 8,5, которые потенциально могут позволить злоумышленникам нарушить работу служб, выполнить несанкционированные команды или поставить под угрозу конфиденциальные ресурсы.

Среди них следующие:

- CVE-NaN: обусловлена неправильной фильтрации входных данных. Злоумышленники могут внедрять команды в подключенный сервер Cube через конфигурацию YAML, что может поставить под угрозу целостность данных. Влияет на GitLab EE, начиная с версии 16.11.

- CVE-NaN: злоумышленники могут использовать SSRF-уязвимость, создав собственный URL-адрес Maven Dependency Proxy для выполнения запросов к внутренним ресурсам, что ставит под угрозу внутреннюю инфраструктуру. Влияет на GitLab EE, начиная с версии 16.8.

- CVE-NaN: злоумышленники могут инициировать DoS-атаку, отправив большой параметр 'glm_source', перегружая систему и делая ее недоступной. Влияет на GitLab CE/EE, начиная с 16.4.

- CVE-NaN: злоумышленники могут использовать CI_JOB_TOKEN для получения доступа к токену сеанса GitLab жертвы, что позволит им перехватить сеанс. Влияет на GitLab CE/EE, начиная с версии 13.7.

Инструкций по обновлению, исходный код и пакеты - на официальном портале загрузок GitLab, а последние пакеты GitLab Runner - здесь.

عرض المزيد ...

Update

Update your GitLab installation to take advantage of the latest features. Find more information here!

8 035

105

تم النّسخ!

Исследователи сингапурской Group-IB сообщают об обнаружении новой вредоносной ПО для Android по названием Ajina.Banker, которая способна осуществлять кражу финансовых данных, обходя при этом 2FA через Telegram.

Group-IB идентифицировала угрозу в мае 2024 года, отследив каналы распространения в Telegram под видом легитимных приложений для банков, платежных систем, госуслуг или коммунальных услуг.

Пострадала преимущественно клиентура банковского сектора в регионе Центральной Азии, по крайней мере начиная с ноября 2023 года.

Вообще же текущая кампания нацелена на такие страны, как Армения, Азербайджан, Исландия, Казахстан, Кыргызстан, Пакистан, Россия, Таджикистан, Украина и Узбекистан.

Злоумышленник действует через сеть операторов, преследующих цель извлечения финансовой выгоды, которые реализуют распространение вредоносного ПО для Android-банкинга, нацеленное на обычных пользователей.

При этом, как полагают исследователи, некоторые элементы процесса распространения вредоносного ПО в Telegram могли быть автоматизированы для повышения его эффективности.

Задействовались многочисленные аккаунты Telegram для доставки сообщений с ссылками либо на другие каналы Telegram, либо на внешние источники и APK-файлы через массовые рассылки.

Помимо злоупотребления доверием пользователей к легитимным сервисам с целью максимизации уровня заражения, в ходе кампании также использовались чаты Telegram, где вредоносные файлы выдавались как раздачи и рекламные акции с призами и эксклюзивным доступом к сервисам.

Использование тематических сообщений и локализованных стратегий продвижения оказалось особенно эффективным каналом заражения в региональных чатах посредством адаптации к интересам и потребностям местного населения.

Вредоносная программа сама по себе довольно проста, после загрузки устанавливает связь с С2 и запрашивает у жертвы разрешение на доступ к SMS, API телефонных соединений и текущей информации по сотовой сети, и др.

Ajina.Banker способен собирать информацию о SIM-карте, установленных финансовых приложениях и SMS, которые затем передаются на сервер.

Новые версии вредоносного ПО также разработаны с учетом поддержки фишинговых страниц для сбора банковской информации.

Кроме того, реализована возможность доступа к журналам вызовов и контактам, а также злоупотреблению API служб доступности Android, чтобы предотвратить удаление и реализовать дополнительные разрешения.

В свою очередь, Google сообщила, что не нашла никаких доказательств распространения вредоносного ПО через Google Play Store, а защита от угрозы обеспечнна с помощью Google Play Protect.

По мнению Group-IB, Ajina.Banker находится в процессе активной разработки и имеет существенную поддержку от сети аффилированных лиц.

عرض المزيد ...

Story of an Uzbek Android Pandemic | Group-IB Blog

Discovered by Group-IB in May 2024, the Ajina.Banker malware is a major cyber threat in the Central Asia region, disguising itself as legitimate apps to steal banking information and intercept 2FA messages.

6 937

33

تم النّسخ!

Исследователи из Dr.Web расчехлили гигантскую ботсеть, включающую более 1,3 миллиона телевизионных приставок Android TV в более чем 200 странах.

Наибольшее число зараженных устройств было обнаружено в России, Бразилии, Марокко, Пакистане, Саудовской Аравии, Аргентине, Эквадоре, Тунисе, Малайзии, Алжире и Индонезии.

Причем на Бразилию приходится треть всех текущих заражений.

Устройства были заражены новым бэкдором под названием Vo1d, нацеленным на Android Open Source Project (AOSP), обеспечив таинственному злоумышленнику полный контроль над устройствами.

Исследователям Dr.Web пока не удалось определить, каким образом произошли заражения заражены, но было установлено несколько случаев, когда взломанные приставки сообщали неверные версии ОС Android.

По всей видимости, производители бюджетных устройств нередко используют старые версии ОС, выдавая их за более современные, чтобы сделать продукцию более привлекательной среди потребителей.

Теоретически это могло бы объяснить, как именно были заражены устройства: операторы Vo1d могли задействовать устаревшие уязвимости Android, поскольку на приставках в реальности не были установлены соответствующие исправления.

В зависимости от версии вредоносного ПО Vo1d изменяет install-recovery.sh, daemonsu или заменяет debuggerdфайлы операционной системы, которых представляют собой скрипты запуска в Android.

Вредоносная ПО использует эти скрипты для сохранения и запуска Vo1d при загрузке.

Сама вредоносная ПО при этом размещается в файлах wdи vo1d, в честь которых она и названа.

Основная функциональность Vo1d скрыта в его компонентах vo1d (Android.Vo1d.1) и wd (Android.Vo1d.3), которые работают в тандеме.

Модуль Android.Vo1d.1 отвечает за запуск Android.Vo1d.3 и контролирует активность, перезапуская его процесс при необходимости.

Кроме того, он может загружать и запускать исполняемые файлы по команде С2.

В свою очередь, Android.Vo1d.3 устанавливает и запускает демон Android.Vo1d.5, который зашифрован и хранится в его теле.

Этот модуль также может загружать и запускать исполняемые файлы. Более того, он отслеживает указанные каталоги и устанавливает файлы APK, которые он в них находит.

Тактические цели боднет пока неясны, вероятно, это может быть DDoS или мошенничество с рекламными кликами.

Или же Vo1d все еще находится в стадии разработки, и дополнительный функционал будет добавлен позже.

Список IOC для вредоносной кампании Vo1d можно найти на странице Dr. Web на GitHub.

عرض المزيد ...

Void captures over a million Android TV boxes

Doctor Web experts have uncovered yet another case of an Android-based TV box infection. The malware, dubbed <a href="https://vms.drweb.com/search/?q=Android.Vo1d&lng=en"><b>Android.Vo1d</b></a>, has infected nearly 1.3 million devices belonging to users in 197 countries. It is a backdoor that puts its components in the system storage area and, when commanded by attackers, is capable of secretly downloading and installing third-party software.

9 094

57

تم النّسخ!

🎙 Доклады с OFFZONE 2024.

• 22 и 23 августа состоялась пятая конференция по практической кибербезопасности OFFZONE 2024, которая объединила безопасников, разработчиков, инженеров, исследователей, преподавателей и студентов из разных стран.

• В общей сложности на конфе было 108 спикеров с очень интересными докладами и презентациями. Оставлю небольшое кол-во ссылок на самые интересные выступления (на мой взгляд), а остальной материал можно найти в общем списке:

- Вредоносное ПО и закрепление в системе: как злоумышленники взламывают Windows?

- Хроники red team: Wi‑Fi, 0-day и не только;

- Побеги из контейнеров: Kubernetes 2024 edition;

- Linux endpoint detection: актуальные угрозы и методы обнаружения;

- Инструменты атакующих в 2023 и 2024 годах;

- Ваше лицо кажется мне знакомым: разведка, анализ и методы атак на ML;

- Подпольный цирк: арбитраж на теневых форумах;

- Ломаем «Битрикс» через мобилку: как мобильные приложения помогают пробить инфраструктуру заказчика;

- Заблокирован, но не сломлен: горизонтальное перемещение после блокировки пользователя в AD;

- Одна атака у водопоя, чтоб править всеми.

• Остальной материал доступен по этой ссылке. Ну и в качестве дополнения: Black Hat USA 2024.

S.E. ▪️ infosec.work ▪️ VT

عرض المزيد ...

7 027

136

تم النّسخ!

Исследователи Unit 42 Palo Alto Networks сообщают о крупномасштабных кампаниях, в которых фишинговые страницы доставлялись через заголовок ответа HTTP Refresh.

С мая по июль ежедневно фиксировалось более 2000 вредоносных URL-адресов, которые были связаны с кампаниями этого типа.

Пик пришелся на 10 мая 2024 года и продолжался около месяца.

В целом, наблюдаемая кампания охватила более 3000 жертв в более чем 500 организациях.

При этом более 34% атак были направлены на представителей сферы финансов и экономики, и почти 30% - на правительственный и образовательный сектор.

В отличие от других видов фишинга через HTML-контент, в наблюдаемых атаках злоумышленники доставляли вредоносные ссылки через URL-адреса обновления заголовков, содержащие адреса электронной почты целевых получателей.

В соответствии с доменом получателя электронной почты, конечная страница автоматически загружалась с вредоносным содержимым ссылки, когда жертва нажимала на ссылку в теле письма.

При этом вредоносные ссылки заставляли браузер автоматически обновлять или перезагружать веб-страницу немедленно, не требуя взаимодействия с пользователем.

При попадании на фишинговую веб-страницу жертвам предоставлялась страница входа, запрашивающая их учетные данные.

Оригинальные и целевые URL-адреса часто находились под легитимными или скомпрометированными доменами и хостами, эффективно скрывая вредоносные строки URL.

Кроме того, злоумышленники умело использовали персонализированный подход, увеличивая вероятность обмана жертвы.

Исследователи перечислили несколько примеров поведения фишинговых веб-страниц с помощью HTML-контента, в частности, путем внедрения вредоносного URL-адреса в метаполе HTML-файла.

Однако на текущий момент ни в одном источнике не рассматривались атаки с использованием записи обновления в заголовке ответа, отправленном сервером, которая происходит до того, как сервер обработает HTML-контент тела ответа.

CSV-файл с 58 примерами цепочек URL-адресов с 1 мая по 2 июля 2024 года доступен в этом репозитории на GitHub.

عرض المزيد ...

Phishing Pages Delivered Through Refresh HTTP Response Header

We detail a rare phishing mechanism using a refresh entry in the HTTP response header for stealth redirects to malicious pages, affecting finance and government sectors. We detail a rare phishing mechanism using a refresh entry in the HTTP response header for stealth redirects to malicious pages, affecting finance and government sectors.

7 747

25

تم النّسخ!

Продолжаем отслеживать наиболее серьезные уязвимости:

1. CVE-NaN с CVSS Sore 10: уязвимость Use-After-Free в FreeBSD во всех поддерживаемых версиях может привести к полной компрометации системы.

Параллельное удаление определенных анонимных сопоставлений разделяемой памяти с помощью подзапроса UMTX_SHM_DESTRUCTION UMTX_OP_SHM приводит к слишком частому уменьшению количества ссылок объекта, представляющего сопоставление, что приведет к его слишком раннему освобождению.

Вредоносный код, выполняющий подзапрос UMTX_SHM_DESTRUCTION параллельно, может вызвать панику в ядре или разрешить дальнейшие атаки Use-After-Free, потенциально включая выполнение кода или выход из песочницы Capsicum.

Обходного пути не существует, следует обновить уязвимую систему до поддерживаемой стабильной версии FreeBSD.

2. Adobe Patch Tuesday устраняет многочисленные уязвимости в продуктах компании, включая критические недостатки, которые могут позволить злоумышленникам выполнить произвольный код в системах Windows и macOS.

Наиболее серьезными являются две критические ошибки повреждения памяти в Acrobat и PDF Reader: нуль CVE-NaN (CVSS 7,8) и CVE-NaN (CVSS 8,6).

CVE-NaN - это проблема Use After Free, а недостаток CVE-NaN - ошибка Type Confusion.

Злоумышленник может использовать эти уязвимости для выполнения произвольного кода. В последних версиях ПО эти недостатки уже исправлены.

0-day в Acrobat Reader была обнаружена в июне с помощью платформы EXPMON исследователем Хайфэем Ли.

Как удалось выяснить исследователю, PoC-эксплойт для нее в наличии, но находится в стадии разработки.

Ли намерен опубликовать подробности обнаружения ошибки в блоге EXPMON, а также дополнительную техническую информацию в предстоящем отчете Check Point Research.

3. Ivanti исправила уязвимость максимальной степени серьезности в своем ПО для управления конечными точками EPM, которая позволяет неавторизованным злоумышленникам удаленно выполнять код на основном сервере.

Уязвимость (CVE-NaN) вызвана проблемой десериализации ненадежных данных в портале агента, которая была устранена в исправлениях Ivanti EPM 2024 и обновлении службы Ivanti EPM 2022 6 (SU6).

На данный момент Ivanti не известно о каких-либо случаях эксплуатации уязвимостей, но учитывая репутацию вендора по этой части - не следует этого исключать.

عرض المزيد ...

Adobe PSIRT

Adobe Product Security Incident Response Team (PSIRT)

7 045

19

تم النّسخ!

Wordpress вводит новое требование безопасности: обязательная двухфакторная аутентификация (2FA) для авторов плагинов и тем, начиная с 1 октября 2024 года.

В дополнение к обязательному 2FA мы вводим пароли SVN, заменяя пароль вашей учетной записи на специфический пароль SVN для фиксации изменений.

🛡@Russian_OSINT

6 541

14

تم النّسخ!

Подкатили обновления ведущих поставщиков промышленных систем управления (ICS).

Siemens опубликовала 17 новых рекомендаций, некоторые из которых теперь включают оценки CVSS 4.0.

Наиболее серьезной из уязвимостей с оценкой 10 из 10 является критическая проблема обхода аутентификации в продукте Industrial Edge Management (все версии < V1.9.5).

Эта уязвимость может позволить неаутентифицированному удаленному злоумышленнику выдавать себя за другие устройства, подключенные к системе.

В список критических уязвимостей также вошли уязвимости неаутентифицированного удаленного выполнения кода в продуктах Simatic и уязвимость внедрения кода в продуктах Scalance W.

Другие потенциально серьезные недостатки с рейтингом критическим и высоким уровнем серьезности включают ошибки DoS в Automation License Manager и Sicam, проблему EoP в Sinumerik, проблему RCE в Sinema Remote Connect Client, а также RCE и DoS - в Tecnomatix Plant Simulation.

В различных продуктах Simatic были обнаружены DoS-ошибки высокой степени серьезности. Проблемы средней степени серьезности были устранены в продуктах Sinumerik, Sinema и Mendix.

Компания Siemens еще не выпустила исправления для некоторых из этих уязвимостей, но доступны способы их устранения и обходные пути.

Schneider Electric выпустила два новых бюллетеня для двух уязвимостей, одна из которых — это EoP высокой степени серьезности в Vijeo Designer.

Вторая уязвимость - это ошибка XSS средней степени серьезности, которую может использовать аутентифицированный злоумышленник.

Компания ABB представила один информационный бюллетень, информирующий о двух проблемах DoS средней степени серьезности в защитных реле Relion.

Кроме того, следует обратить внимание на три критические и высокосерьёзные уязвимости в Viessmann Climate Solutions SE.

Уязвимости связаны с жёстко закодированными учётными данными, принудительным просмотром и внедрением команд, а PoC находится в открытом доступе.

И, наконец, еще три: серьезная уязвимость загрузки файлов в веб-сервере SpiderControl SCADA, серьезная ошибка DoS в Rockwell Automation SequenceManager и проблема раскрытия информации средней степени серьезности в приложениях BPL Medical Technologies для Android.

عرض المزيد ...

Siemens ProductCERT and Siemens CERT

The central expert teams for immediate response to security threats and issues affecting Siemens products, solutions, services, or infrastructure.

7 032

14

تم النّسخ!

Однажды Генри Форд раскрыл свой секрет успеха, отметив, что он заключается в умении понять точку зрения другого человека и смотреть на вещи и с его, и со своей точек зрения.

По все видимости, в Ford решили буквально проследовать совету своего основателя и намерены запатентовать рекламно-ориентированную систему, которая будет прослушивать все разговоры в автомобиле для последующей выдачи персонализированной рекламы.

Так что можно смело констатировать, что ситуация с прослушиванием, похоже, выходит на новый уровень после недавней публикации патента Ford Global Technologies, в котором описаны системы и методы, помогающие показывать более целевую рекламу.

В документе также четко раскрывается, что для достижения этой цели новая технология будет прослушивать разговоры водителя и пассажиров в транспортном средстве.

Также будут анализироваться такие данные, как местонахождение транспортного средства, его скорость, по какой дороге оно движется и находится ли автомобиль в пробке.

Система будет использовать информацию о пункте назначения и истории передвижения авто, чтобы более эффективно определять, какие рекламные объявления и какой продолжительности отображать для водителя.

Прослушивание разговоров пассажиров также поможет компании узнать, как они реагируют на рекламу, и в какое время лучше всего показывать ее через мультимедиа и системы HMI, установленные в автомобиле.

Например, система сможет сокращать количество рекламных объявлений, когда люди в машине разговаривают, или показывать их, когда в салоне автомобиля тихо.

При этом в патенте не указано, каким образом собранные данные будут защищены. Пока еще рано говорить о том, будет ли вообще такая система реализована в будущем, на данном этапе речь идет лишь про патент.

Но будем, конечно, посмотреть.

عرض المزيد ...

Ford Patents System for In-Vehicle Advertisements

Ford has filed a patent for a new in-car advertisement system that will use your vehicle's data to show ads based on your route, speed, and other information.

7 721

70

تم النّسخ!

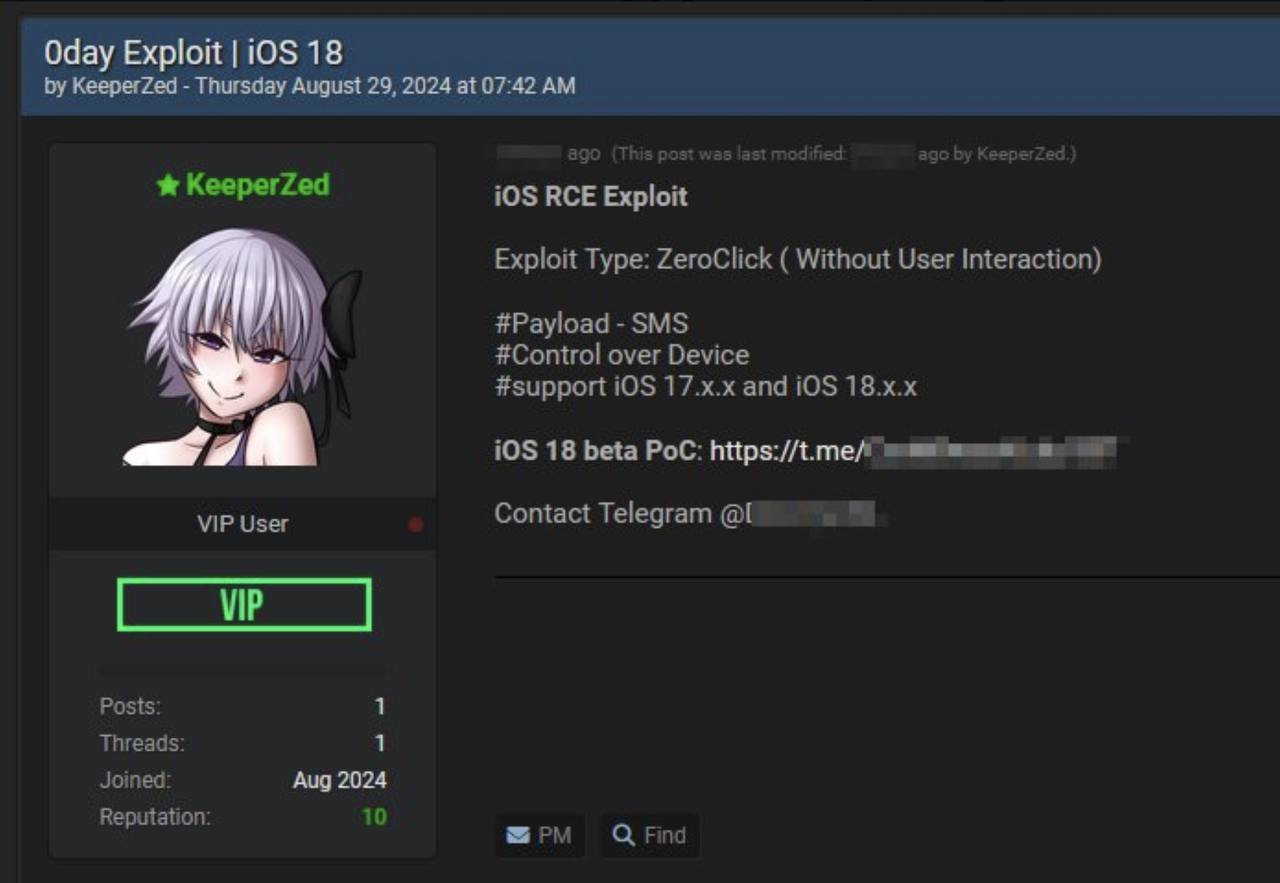

В даркнете одни ломают, другие предлагают.

В первом случае MEOW Ransomware накернили израильские силы обороны.

Банда утверждает, что имеет доступ к данным ЦАХАЛ, включая установочные данные, паспорта и военные документы.

Причем, вместе с военными хакеры добавили на свой портал и Моссад.

Тем временем, другие предприимчивые особы реализуют PreAuth RCE 0-day, который затрагивает Dolibarr Open Source ERP и CRM по цене в $50,000, а также SpamTitan RCE Exploit 0-day за 1 BTC.

7 503

37

تم النّسخ!

Sekoia представила отчет в отношении ботнета Quad7, который активно эволюционирует, атакуя с помощью нового вредоносного ПО для VPN-устройств Zyxel, беспроводных маршрутизаторов Ruckus и медиасерверов Axentra.

Замеченные новшества в работе Quad7 показывает, что его разработчики учли имевшиеся ошибки, выявленные исседователями, и теперь реализуют переход в сторону более скрытных технологий.

Основная цель Quad7 остается до сих загадкой, есть лишь предположения о возможности его задействования в бруте паролей на VPN, Telnet, SSH и учетных записей Microsoft 365.